完全なセキュリティというものはありません。 十分な知識、リソース、および時間を考えると、システムが危険にさらされる可能性があります。 できる限り最善の方法は、攻撃者にとって可能な限り困難にすることです。 それは、大多数の攻撃に対してネットワークを強化するために実行できる手順があるということです。

私がコンシューマーグレードルーターと呼んでいるもののデフォルト設定は、かなり基本的なセキュリティを提供します。 正直に言うと、それらを危険にさらすことはあまりありません。 新しいルーターをインストールする(または既存のルーターをリセットする)とき、「セットアップウィザード」を使用することはほとんどありません。 私はすべてを思い通りに設定します。 正当な理由がない限り、通常はデフォルトのままにしません。

変更する必要がある正確な設定を説明することはできません。 すべてのルーターの管理ページは異なります。 同じメーカーのルーターでも。 特定のルーターによっては、変更できない設定がある場合があります。 これらの設定の多くについては、管理ページの詳細設定セクションにアクセスする必要があります。

ヒント :AndroidアプリRouterCheckを使用して、ルーターのセキュリティをテストできます。

Asus RT-AC66Uのスクリーンショットを含めました。 デフォルト状態です。

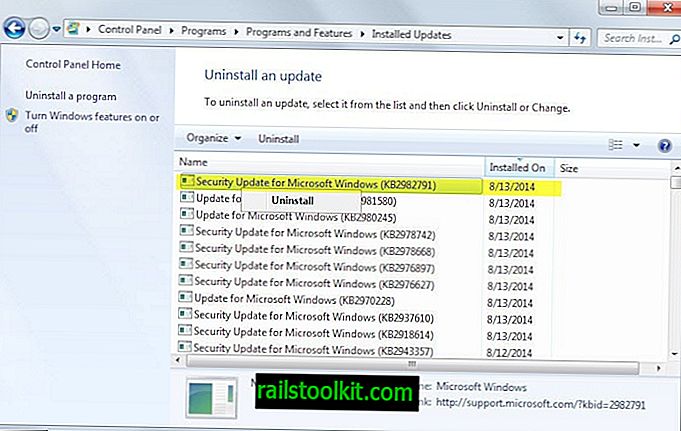

ファームウェアを更新します。 ほとんどの人は、最初にルーターをインストールしてからそのままにしておくと、ファームウェアを更新します。 最近の調査では、25のトップセラーワイヤレスルーターモデルの80%にセキュリティの脆弱性があることが示されています。 影響を受けるメーカーには、Linksys、Asus、Belkin、Netgear、TP-Link、D-Link、Trendnetなどが含まれます。 ほとんどのメーカーは、脆弱性が明らかになると、更新されたファームウェアをリリースします。 Outlookなどのメールシステムでリマインダーを設定します。 3か月ごとに更新を確認することをお勧めします。 これは非常に簡単に聞こえますが、製造元のWebサイトからファームウェアをインストールするだけです。

また、更新を自動的に確認するルーターの機能を無効にします。 私は、デバイスを「電話で帰宅させる」ことを好まない。 送信する日付を制御することはできません。 たとえば、いくつかのいわゆる「スマートTV」が製造元に情報を送り返すことをご存知ですか? チャンネルを変更するたびに、視聴習慣がすべて送信されます。 USBドライブをそれらに接続すると、ドライブ上のすべてのファイル名のリストが送信されます。 このデータは暗号化されず、メニュー設定がNOに設定されていても送信されます。

リモート管理を無効にします。 一部の人々はネットワークをリモートで再構成する必要があることを理解しています。 必要な場合は、少なくともhttpsアクセスを有効にし、デフォルトのポートを変更します。 これには、LinksysのSmart WiFiアカウントやAsusのAiCloudなど、あらゆるタイプの「クラウド」ベースの管理が含まれることに注意してください。

ルーター管理者には強力なパスワードを使用してください 。 十分に言った。 ルーターのデフォルトのパスワードは一般的な知識であり、デフォルトのパスを試してルーターに侵入することは誰にも望まれない。

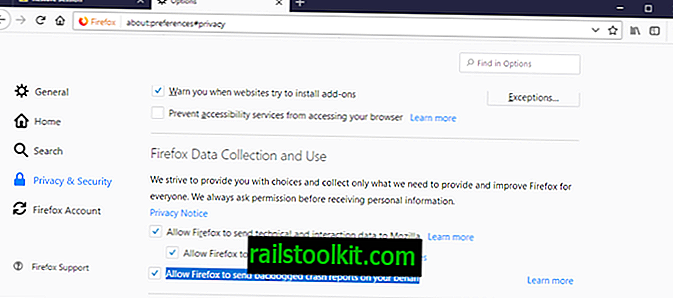

すべての管理接続でHTTPSを有効にします 。 これは多くのルーターでデフォルトで無効になっています。

着信トラフィックを制限します。 私はこれが常識であることを知っていますが、特定の設定の結果を理解できない場合があります。 ポート転送を使用する必要がある場合は、非常に慎重に選択してください。 可能であれば、構成するサービスに非標準ポートを使用してください。 匿名のインターネットトラフィックをフィルタリングするための設定(yes)、およびping応答のための設定(no)もあります。

WiFiにWPA2暗号化を使用します。 WEPを使用しないでください。 インターネット上で自由に利用できるソフトウェアを使用すると、数分で壊れます。 WPAはそれほど良くありません。

WPS(WiFi Protected Setup)をオフにします 。 WPSを使用することの利便性は理解していますが、開始するのは悪い考えでした。

アウトバウンドトラフィックを制限します。 上記のように、私は通常、家に電話をかけるデバイスが好きではありません。 これらのタイプのデバイスがある場合、それらからのすべてのインターネットトラフィックをブロックすることを検討してください。

未使用のネットワークサービス、特にuPnPを無効にします。 uPnPサービスを使用する場合、広く知られている脆弱性があります。 おそらく不要な他のサービス:Telnet、FTP、SMB(Samba /ファイル共有)、TFTP、IPv6

完了したら、管理ページからログアウトします 。 ログアウトせずにWebページを閉じるだけで、ルーターで認証済みセッションを開いたままにすることができます。

ポート32764の脆弱性を確認します 。 私の知る限り、Linksys(Cisco)、Netgear、Diamondによって製造された一部のルーターが影響を受けますが、他にもある可能性があります。 新しいファームウェアがリリースされましたが、システムに完全にパッチを適用できない場合があります。

//www.grc.com/x/portprobe=32764でルーターを確認します

ロギングをオンにします。 ログで不審なアクティビティを定期的に探してください。 ほとんどのルーターには、設定した間隔でログをメールで送信する機能があります。 また、ログが正確になるように、クロックとタイムゾーンが正しく設定されていることを確認してください。

真にセキュリティを重視する(または単に偏執的な)場合は、以下を考慮する必要があります。

管理ユーザー名を変更します 。 デフォルトは通常adminです。

「ゲスト」ネットワークを設定します 。 新しいルーターの多くは、個別のワイヤレスゲストネットワークを作成できます。 LAN(イントラネット)ではなく、インターネットのみにアクセスできることを確認してください。 もちろん、パスフレーズが異なる同じ暗号化方式(WPA2-Personal)を使用します。

USBストレージをルーターに接続しないでください 。 これにより、ルーター上の多くのサービスが自動的に有効になり、そのドライブのコンテンツがインターネットに公開される場合があります。

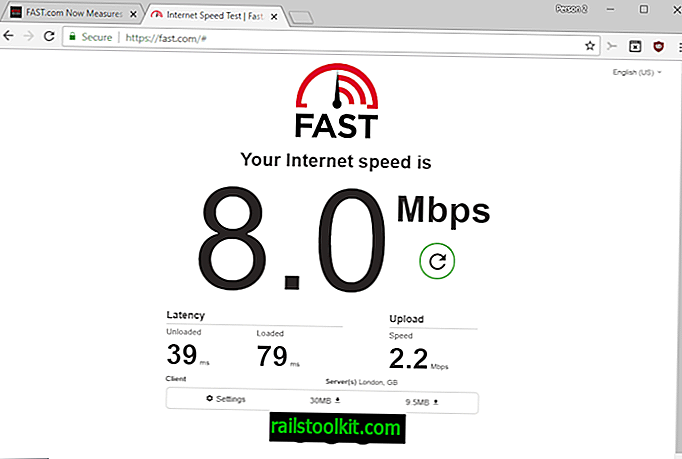

代替DNSプロバイダーを使用します 。 ISPから提供されたDNS設定を使用している可能性があります。 DNSはますます攻撃の標的になっています。 サーバーを保護するために追加の手順を実行したDNSプロバイダーがあります。 追加のボーナスとして、別のDNSプロバイダーがインターネットのパフォーマンスを向上させる場合があります。

LAN(内部)ネットワークのデフォルトのIPアドレス範囲を変更します 。 私が見たすべての消費者グレードのルーターは、192.168.1.xまたは192.168.0.xのいずれかを使用し、自動化された攻撃のスクリプトを作成しやすくしています。

利用可能な範囲は次のとおりです。

10.xxx

192.168.xx

172.16.xxから172.31.xx

ルーターのデフォルトLANアドレスを変更します 。 誰かがあなたのLANにアクセスした場合、ルーターのIPアドレスがxxx1またはxxx254であることを知っています。 簡単にしないでください。

DHCPを無効化または制限します 。 DHCPをオフにすることは、非常に静的なネットワーク環境にいる場合を除き、通常は実用的ではありません。 DHCPをxxx101で始まる10〜20個のIPアドレスに制限することを好みます。 これにより、ネットワークで何が起こっているかを追跡しやすくなります。 私は静的IPアドレスに「永続的な」デバイス(デスクトップ、プリンター、NASなど)を配置することを好みます。 これにより、ラップトップ、タブレット、電話、およびゲストのみがDHCPを使用します。

ワイヤレスからの管理者アクセスを無効にします 。 この機能は、すべてのホームルーターで利用できるわけではありません。

SSIDブロードキャストを無効にします。 これは、専門家が克服するのは難しくなく、WiFiネットワークの訪問者を許可するのが苦痛になる可能性があります。

MACフィルタリングを使用します 。 同上; 訪問者にとっては不便です。

これらの項目のいくつかは「セキュリティによるセキュリティ」のカテゴリに分類され、多くのITおよびセキュリティの専門家は、それらをセキュリティ対策ではないと言ってsc笑しています。 ある意味では、それらは絶対に正しいものです。 ただし、ネットワークを危険にさらすことをより困難にするために実行できる手順がある場合は、検討する価値があると思います。

優れたセキュリティは「設定して忘れる」ことではありません。 一部の大企業での多くのセキュリティ侵害について、私たちは皆耳にしました。 私にとって本当に苛立たしいのは、あなたがここで発見された前に、3、6、12ヶ月以上にわたって侵害されていたことです。

時間をかけてログを調べてください。 ネットワークをスキャンして、予期しないデバイスと接続を探します。

以下は信頼できるリファレンスです。

- US-CERT-//www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf