マイクロソフトは、Windows Vistaにユーザーアカウント制御を導入しました。これは、オペレーティングシステムのユーザーが攻撃を受けたために、非常に多くのプロンプトが表示されたため、システムの多くのユーザーの神経を痛めました。 UACの動作はその後改善されました。 ユーザーがコンピューターシステムを操作するときに受け取るプロンプトの数が大幅に削減されました。

ただし、動作は過度に最適化されていません。 たとえば、自分が何をしているかをまったく知らないユーザーを経験した管理者アカウントでログインしている場合でも、UACプロンプトを受け取ります。

多くのWindowsユーザーが知らないのは、デフォルトのユーザーアカウント制御の動作を変更できることです。 Windowsレジストリには、管理者と標準ユーザーのUAC動作を定義する2つのキーがあります。

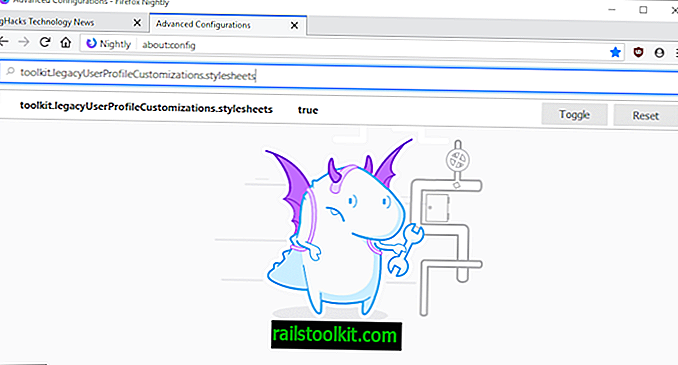

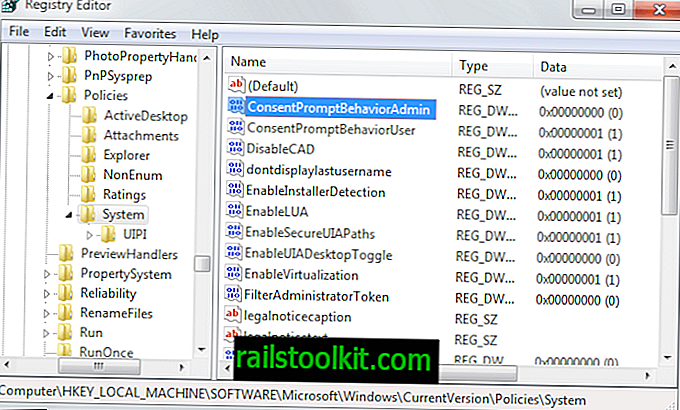

システムでキーがどのように構成されているかを確認するには、最初にWindowsレジストリを開く必要があります。

- Windows-Rを使用して、システムの実行ボックスを表示します。 regeditと入力してEnterキーを押し、レジストリをロードします。 受け入れる必要があるUACプロンプトが表示されます。

- サイドバーのフォルダー構造を使用して次のパスに移動します。HKEY_LOCAL_MACHINE\ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

このキーは、システム管理者のユーザーアカウント制御の動作を定義します。 デフォルト値はプロンプトに設定されていますが、資格情報を入力する必要はありません。 すべての可能な値は次のとおりです。

- 0 :値が0の場合、管理者は同意(プロンプトを意味する)または資格情報(認証を意味する)なしに昇格を必要とする操作を実行できます。

- 1 :値が1の場合、安全なデスクトップでの昇格された特権が必要な場合、管理者はユーザー名とパスワードを入力する必要があります。

- 2 :値2は、安全なデスクトップで許可または拒否する必要があるUACプロンプトを表示します。 認証は不要です。

- 3 :資格情報の入力を求める3の値。

- 4 :値4は、UACプロンプトを表示して同意を求めます。

- 5 :デフォルト値の5は、Windows以外のバイナリの同意を求めます。

ConsentPromptBehaviorUser

- 0 :値0は、標準ユーザーによって実行された場合、昇格された特権を必要とする操作を自動的に拒否します。

- 1 :値が1の場合、管理者のユーザー名とパスワードを入力するプロンプトが表示され、セキュリティで保護されたデスクトップで管理者特権で操作を実行します。

- 3 :デフォルト値の3は、セキュリティで保護されたデスクトップで資格情報の入力を求めます。

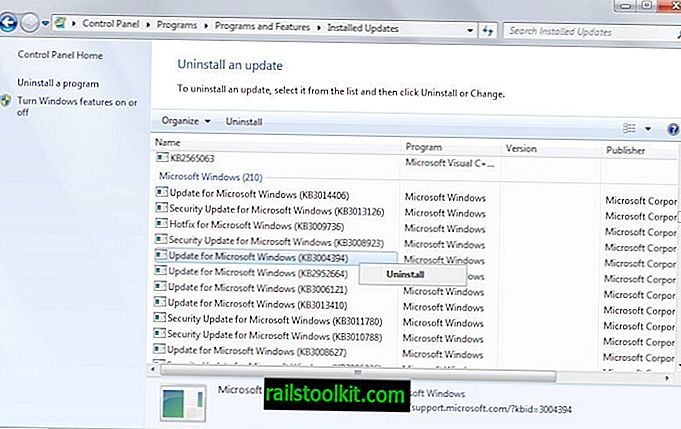

変更はすぐに有効になります。 たとえば、プロンプトが表示されないように管理動作を0に設定し、ユーザー動作も0に設定して、昇格された特権を必要とする操作を実行できないようにすることができます。

追加のキーが利用可能です。ここにそれらの簡単な概要があります。

- EnableInstallerDetectionは、0に設定されているエンタープライズを除くすべてのバージョンのWindowsで1に設定されます。アプリケーションのインストールで昇格を要求するかどうかを決定します(0は無効、1は有効)。

- PromptOnSecureDesktopは、UACプロンプトが安全なデスクトップに表示される(1、デフォルト)かどうか(0)を決定します。 無効にすると、これは全画面プロンプトを取り除きます。

- FilterAdministratorTokenはデフォルトで無効(0)になっていますが、代わりに(1)に設定できます。これにより、特権の昇格が必要な操作をユーザーが承認する必要があります。

- EnableUIADesktopToggleはデフォルトで無効(0)です。 UIAccessアプリケーションがセキュリティで保護されたデスクトップなしで昇格を要求できるかどうかを決定します。 UIAccessアプリケーションはデジタル署名されており、保護されたパス(プログラムファイル、プログラムファイル(x86)およびsystem32)からのみ実行されます。 (1)に設定すると有効になります。

- EnableSecureUIAPathsはデフォルトで有効になっています(1)。 無効(0)の場合、安全でない場所からのUIAccessアプリケーションの実行を許可します。

- ValidateAdminCodeSignaturesはデフォルトで無効(0)です。 有効(1)にすると、実行可能ファイルが実行を許可される前に、PKI証明書パス検証を実施します。

- EnableLUAはデフォルトで有効(1)です。 無効(0)にすると、管理者承認モードと関連するすべてのUACポリシー設定が無効になります。

- EnableVirtualizationはデフォルトで有効(1)で、実行時のアプリケーション書き込みエラーを定義済みのユーザーの場所にリダイレクトします。 保護された場所にデータを書き込むアプリケーションは、無効にすると失敗します(0。

各設定および対応するグループポリシー設定に関する追加情報は、MicrosoftのTechnet Webサイトで入手できます。