WindowsのGoogle Chromeユーザーは、最近発見された新しい脅威から認証データを保護するために、Webブラウザーでの自動ダウンロードを無効にすることをお勧めします。

Chromeブラウザは、現在デスクトップデバイスで最も人気のあるブラウザです。 デフォルトでは、プロンプトなしで安全なファイルをユーザーシステムに自動的にダウンロードするように構成されています。

ChromeユーザーがダウンロードしてGoogleのセーフブラウジングチェックに合格したファイルは、デフォルトのダウンロードディレクトリに自動的に格納されます。 ダウンロードの代わりにダウンロードフォルダーを選択するChromeユーザーは、オプションでその動作を変更する必要があります。

Defense CodeのWebサイトで詳しく説明されている新しい攻撃は、Chromeの自動ダウンロード動作と、.scfファイル拡張子を持つWindowsエクスプローラーシェルコマンドファイルファイルを組み合わせています。

エージング形式は、通常はアイコンの場所と限定されたコマンドなどの指示を含むプレーンテキストファイルです。 この形式で特に興味深いのは、リモートサーバーからリソースをロードできることです。

さらに問題なのは、保存されているディレクトリを開くとすぐにWindowsがこれらのファイルを処理し、設定に関係なくWindows Explorerにこれらのファイルが拡張子なしで表示されるという事実です。 これは、攻撃者がimage.jpgなどの偽装ファイル名の後ろにファイルを簡単に隠すことができることを意味します。

攻撃者は、アイコンにSMBサーバーの場所を使用します。 その場合、サーバーが認証を要求し、システムがそれを提供します。 パスワードハッシュが送信されますが、研究者たちは、複雑な種類でない限り、これらのパスワードを解読するのに数十年はかからないはずだと指摘しています。

パスワードクラッキングの実行可能性に関しては、GPUベースのクラッキングにより、過去数年間で大幅に改善されました。 単一のNvidia GTX 1080カードのNetNTLMv2 hashcatベンチマークは、約1600 MH / sです。 これは1秒あたり16億回のハッシュです。 8文字のパスワードの場合、4枚のそのようなカードのGPUリグは、1文字未満の英数字のキースペース全体と最も一般的に使用される特殊文字( #$%&)を1日以内に通過でき 。 過去数年間の侵害(LinkedIn、Myspace)に起因する何億ものパスワード漏洩により、ワードリストルールベースのクラッキングは、よりエントロピーの複雑なパスワードに対して驚くべき結果をもたらします。

このアカウントは、ユーザーが使用するとOutlook、OneDrive、Office365などのオンラインサービスへのアクセスを攻撃者に提供するため、Microsoftアカウントで認証するWindows 8または10マシンのユーザーにとっては状況はさらに悪化します。 パスワードがマイクロソフト以外のサイトで再利用される可能性もあります。

ウイルス対策ソリューションは、現在これらのファイルにフラグを立てていません。

これが攻撃の仕組みです

- ユーザーはWebサイトにアクセスします。Webサイトでは、ユーザーシステムにダウンロードしてドライブをプッシュするか、特別に準備されたSCFファイルをクリックしてダウンロードできるようにします。

- ユーザーはデフォルトのダウンロードディレクトリを開きます。

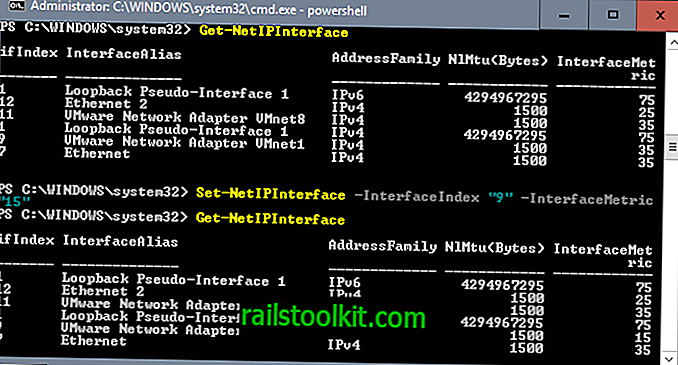

- Windowsはアイコンの場所を確認し、認証データをハッシュ形式でSMBサーバーに送信します。

- 攻撃では、パスワードリストまたはブルートフォース攻撃を使用してパスワードを解読する場合があります。

この攻撃からシステムを保護する方法

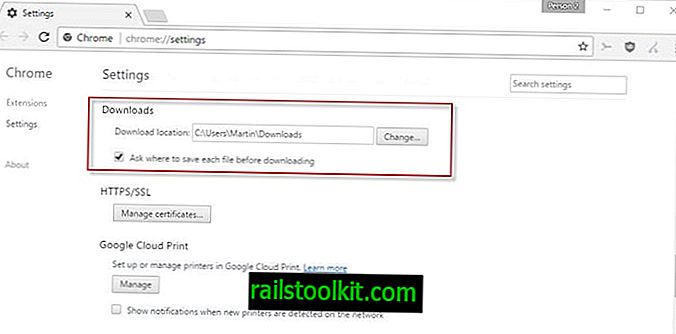

Chromeユーザーのオプションの1つは、Webブラウザーでの自動ダウンロードを無効にすることです。 これにより、ダウンロードによるドライブが防止され、ファイルの偶発的なダウンロードも防止される場合があります。

- ブラウザーのアドレスバーにchrome:// settings /を読み込みます。

- 下にスクロールして、「詳細設定を表示」リンクをクリックします。

- [ダウンロード]セクションまでスクロールします。

- 「ダウンロードする前に各ファイルを保存する場所を確認する」設定を確認してください。

ブラウザでダウンロードが開始されるたびに、Chromeはダウンロード場所の入力を求めます。

注意事項

Chromeのダウンロードの処理に保護のレイヤーを追加すると、操作されたSCFファイルがターゲットシステムに異なる方法で到達する可能性があります。

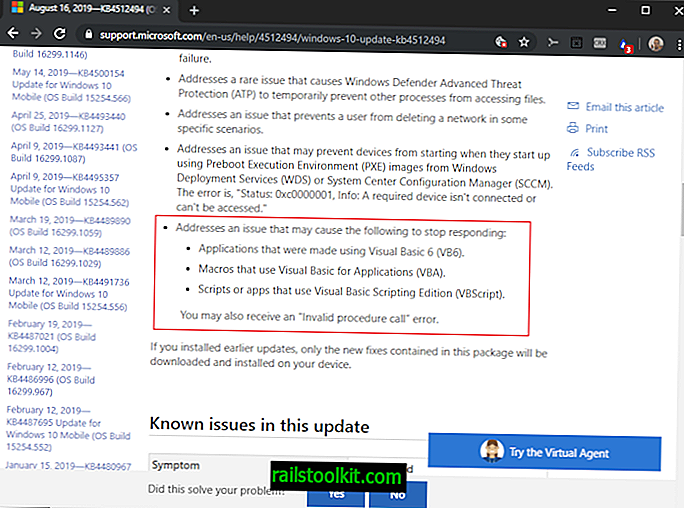

ユーザーと管理者が持つ1つのオプションは、ファイアウォールでSMBトラフィックが使用するポートをブロックすることです。 Microsoftは、そのために使用できるガイドを用意しています。 同社は、SMBポート137、138、139、445へのインターネットとの通信をブロックすることを提案しています。

ただし、これらのポートをブロックすると、FAXサービス、印刷スプーラー、ネットログオン、ファイルと印刷の共有など、他のWindowsサービスに影響する場合があります。

Now You :マシンをSMB / SCFの脅威からどのように保護しますか?