自宅のコンピューターでリモートサービスを実行する場合、考慮する必要があることの1つは、IPアドレスの変更です。 ここでの問題は、IPアドレスが変更された場合、あなたとそのサービスに接続する他の全員がそれを使用する必要があるということです。

多くのホームインターネット接続は定期的に動的IPアドレスを取得するため、サービスにアクセスし続けるには、これらの変更を全員に通知する必要があります。

これを回避する1つの方法は、IPアドレスに関係なくサービスにアクセスするために使用できるホスト名に静的ドメイン名を割り当てる動的DNSサービスを使用することです。

No-IP.comのサービスの1つは動的DNSです。 同社が提供するサービスはこれだけではありません。ドメイン名を登録し、メールアクセスを取得することもできますが、おそらくコア製品です。

このサービスを利用している場合、数日間は正常に機能していないか、まったく機能していないことに気付いているかもしれません。

その理由は、会社のブログ投稿で説明されています。 マイクロソフトは、6月30日にサービスの一般的に使用されるいくつかのドメインを明らかに押収しました。

マルウェアライターとスプレッダーは、このようなシステムを使用しました。マルウェアは、コントロールセンターを指すNO-IPサブドメインに接続するユーザーコンピューターシステムに感染し、これらのシステムをインターネット上で制御できるようにします。

Microsoftによると、これらのドメインはマルウェアの拡散に使用されており、正当なホスト名がマルウェアの影響をまったく受けないように、悪意のあるものと善いものを除外しています。

一方、No-IPは、これは事実ではなく、「何百万人もの無邪気なユーザーが停止している」と主張しています。Microsoftのインフラストラクチャがそのような多くの顧客のクエリを処理できないからです。

現在、サイトまたはサービスがダウンしているか遅い場合、それが理由です。 マイクロソフトもNo-IPも、影響を受けるドメインを明らかにしていません。

これから生じる疑問の1つは、Microsoftがこの道を選んだ理由です。 No-IPによると、同社には厳格な不正使用ポリシーがあり、Microsoftが最初にサービスに連絡した場合、直ちに行動を起こしたはずです。

BladabindiとJenxcusの2つのマルウェアキャンペーンは、Microsoftによって特別に標的にされました。 ドメインを制御することにより、Microsoftはドメインに対するすべての要求を制御し、コントロールセンターへの接続試行や、そこから感染システムへのコマンドを停止できるようにします。

私たちの調査では、すべてのダイナミックDNSプロバイダーのうち、No-IPドメインがBladabindi-Jenxcus感染の93%の時間で使用されていることが明らかになりました。これは、現在No-IPドメインを悪用する245種類のマルウェアの中で最も一般的です。 マイクロソフトは、過去12か月間に740万件を超えるBladabindi-Jenxcusの検出を確認していますが、他のウイルス対策プロバイダーによる検出は考慮されていません。

ドメインが影響を受けているかどうかを調べる

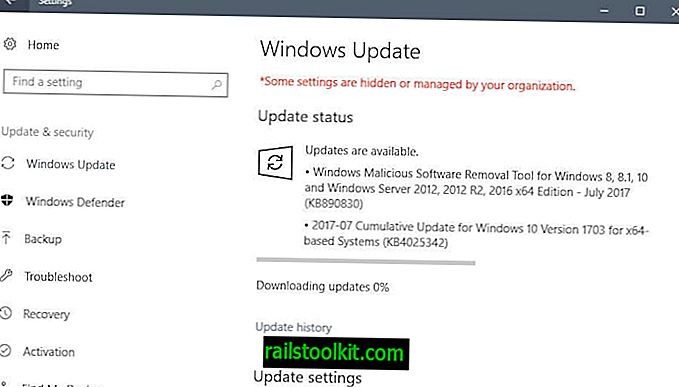

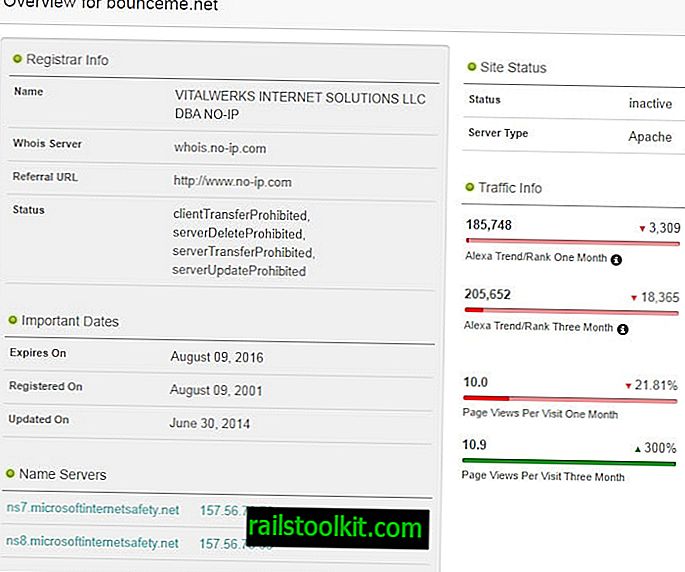

ドメインが感染しているかどうかを確認する最も簡単な方法は、ネームサーバーを検索することです。 これは、who.isにアクセスして行うことができます。 ネームサーバーが表示され、microsoftinternetsafety.netが表示されている場合、それらは押収されています。

この影響を受けるドメインには次のものがあります。

- bounceme.net

- myftp.biz

- no-ip.biz

- no-ip.info

- myvnc.com

- serveblog.net

- redirectme.net

- servehttp.com

- systes.net

何ができる?

これがどのように進化するかは明らかではありません。 No-IPが提供する別のドメイン名に切り替えることができる場合もありますが、代わりに別のプロバイダーへの移行を検討することもできます。 無料のダイナミックDNSプロバイダーの短いリストを次に示します。

- //www.dnsdynamic.org/

- //www.changeip.com/

- //freedns.afraid.org/

- //www.zonomi.com/

これについてどう思いますか? マイクロソフトは(一時的に)ドメインを奪取するのに適切でしたか?