セキュリティ関連のさまざまな保護手段とサービスを提供する無料および商用のセキュリティ製品で有名なセキュリティ会社AVGは、ウェブ向けの拡張機能の1つでChromeセキュリティを根本的に破ることにより、数百万人のChromeユーザーを最近危険にさらしていますブラウザ。

AVGは、無料の製品を提供する他の多くのセキュリティ企業と同様に、さまざまな収益化戦略を使用して、無料の製品から収益を得ています。

方程式の一部は、顧客にAVGの有料バージョンにアップグレードさせることであり、しばらくの間、それはAVGのような企業にとって唯一の方法でした。

無料版はそれ自体で正常に動作しますが、その上にスパム対策や強化されたファイアウォールなどの高度な機能を提供する有料版を宣伝するために使用されています。

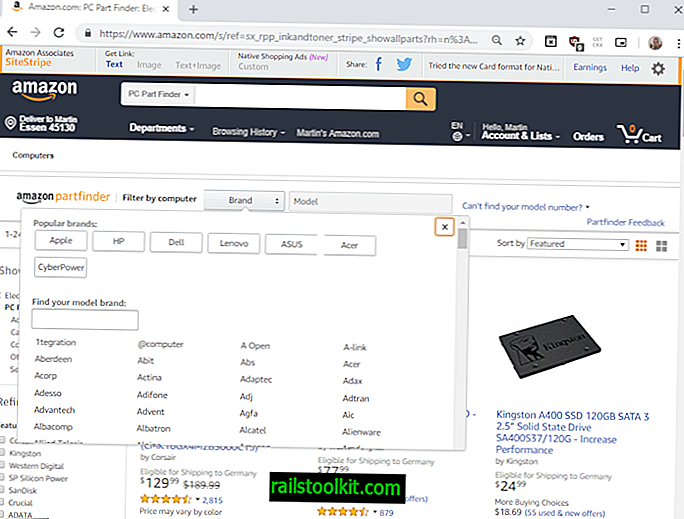

セキュリティ企業は無料サービスに他の収益ストリームを追加し始めましたが、最近最も有名なものの1つは、ブラウザー拡張機能の作成と、ブラウザーのデフォルトの検索エンジン、ホームページ、それに付随する新しいタブページの操作に関係しました。

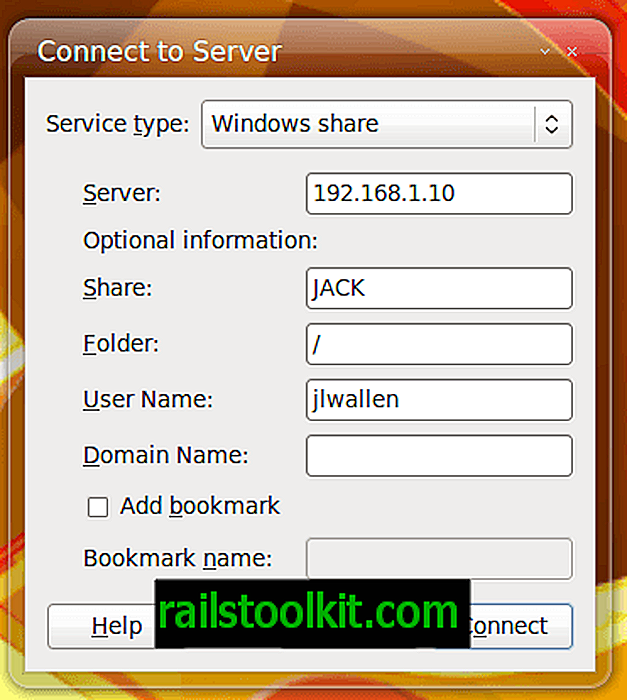

PCにAVGソフトウェアをインストールしたお客様は、ブラウザを保護するためのプロンプトを最後に受け取ります。 インターフェイスで[OK]をクリックすると、AVG Web TuneUpが互換性のあるブラウザーにインストールされ、ユーザーの操作は最小限に抑えられます。

Chrome Web Storeによると、この拡張機能のユーザー数は800万人を超えています(Googleの統計によると、約900万人)。

これにより、システムにインストールされている場合、ChromeおよびFirefox Webブラウザーのホームページ、新しいタブページ、およびデフォルトの検索プロバイダーが変更されます。

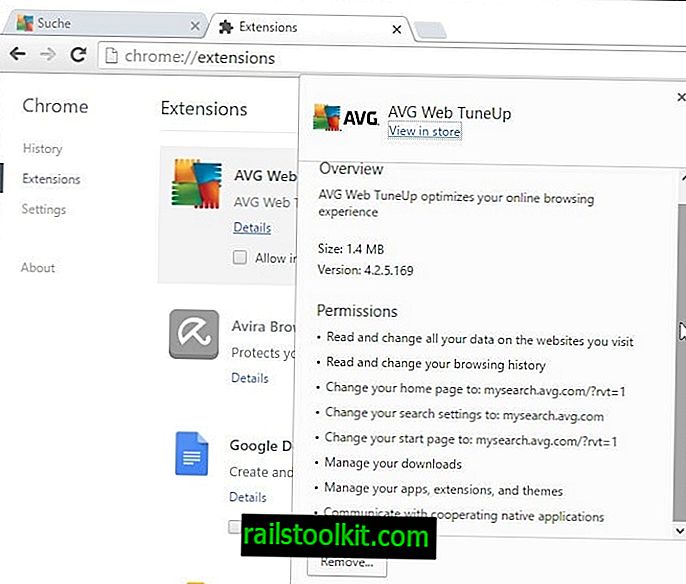

インストールされる拡張機能は、「すべてのWebサイト上のすべてのデータの読み取りと変更」、「ダウンロードの管理」、「連携するネイティブアプリケーションとの通信」、「アプリ、拡張機能、テーマの管理」、ホームページの変更を含む8つの権限を要求します。検索設定と開始ページからカスタムAVG検索ページへ。

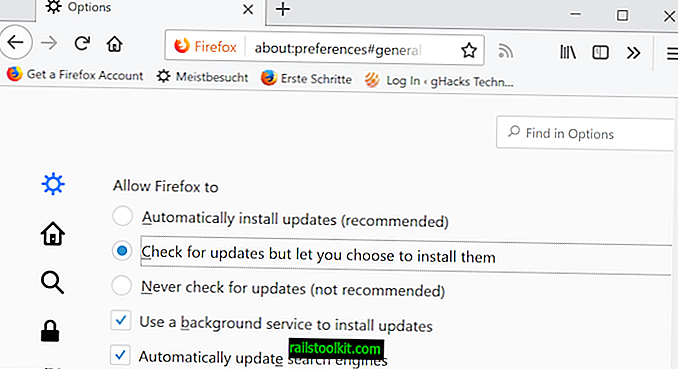

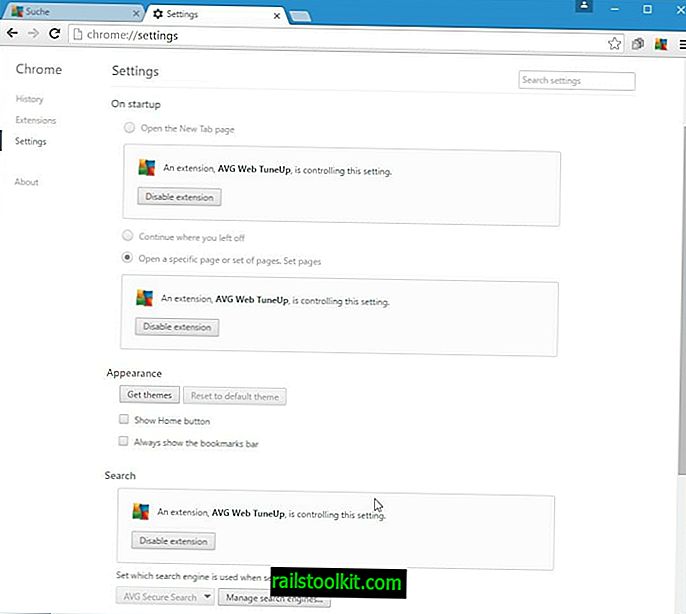

Chromeは変更を認識し、拡張機能によって行われた変更が意図されていない場合、設定を以前の値に復元するようユーザーに促します。

拡張機能をインストールすると、ユーザーの選択を無視してスタートアップ設定を「特定のページを開く」ように変更するなど、かなりの数の問題が発生します(最後のセッションを続行するなど)。

それで十分でない場合、拡張機能を無効にせずに変更された設定を変更することは非常に困難です。 AVG Web TuneUpのインストールおよびアクティベーション後にChrome設定を確認すると、ホームページの変更、パラメーターの開始、プロバイダーの検索ができなくなります。

これらの変更が行われる主な理由は、ユーザーのセキュリティではなくお金です。 AVGは、ユーザーが作成したカスタム検索エンジンでユーザーが検索して広告をクリックすると獲得できます。

これに加えて、会社がプライバシーポリシーの更新で最近、サードパーティにユーザーデータを収集および販売(識別不可)すると発表したことを追加すると、それ自体が恐ろしい製品になります。

セキュリティの問題

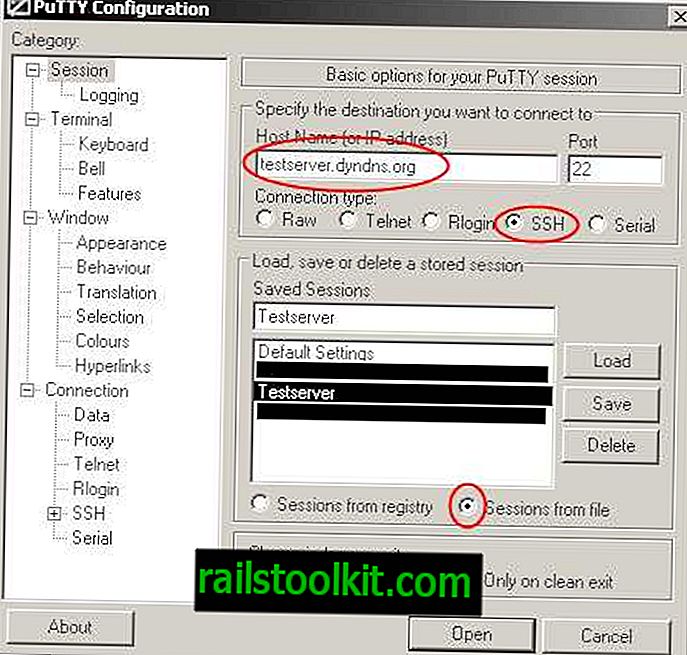

Googleの従業員は、12月15日にAVG Web TuneUpが900万人のChromeユーザーのWebセキュリティを無効にしたというバグレポートを提出しました。 彼はAVGへの手紙で次のように書いた:

厳しいトーンをおtoneびしますが、Chromeユーザー向けにこのゴミがインストールされていることに本当に興奮していません。 拡張機能はひどく壊れているため、脆弱性として報告するべきか、拡張機能の乱用チームにPuPかどうかを調査するよう依頼するべきかどうかはわかりません。

それにもかかわらず、私の懸念は、あなたのセキュリティソフトウェアが900万人のChromeユーザーのウェブセキュリティを無効にしていることであり、明らかにあなたは検索設定と新しいタブページをハイジャックすることができます。

複数の明らかな攻撃が考えられます。たとえば、「navigate」APIの単純なユニバーサルxssは、任意のWebサイトが他のドメインのコンテキストでスクリプトを実行できるようにします。 たとえば、attacker.comはmail.google.com、corp.avg.com、またはその他のメールを読むことができます。

基本的に、AVGは、ChromeユーザーのWebブラウジングをより安全にするはずの拡張機能により、Chromeユーザーを危険にさらしています。

AVGは数日後に修正で応答しましたが、問題を完全に解決しなかったため拒否されました。 会社は、発信元がavg.comと一致する場合にのみ要求を受け入れることにより、露出を制限しようとしました。

修正の問題は、avg.comがオリジンに含まれている場合にのみAVGが検証し、攻撃者が文字列を含むサブドメイン(avg.com.www.example.comなど)を使用して悪用できることでした。

Googleの対応により、さらに多くの問題があることが明らかになりました。

提案されたコードは安全なオリジンを必要としません。つまり、ホスト名をチェックするときに//または//プロトコルを許可します。 このため、中間のネットワークマンはユーザーを//attack.avg.comにリダイレクトし、安全なhttpsオリジンへのタブを開くjavascriptを提供し、そこにコードを挿入できます。 これは、GMailやBankingなどの安全なhttpsサイトを中間の人間が攻撃できることを意味します。

絶対に明確にする:これは、AVGユーザーがSSLを無効にしていることを意味します。

12月21日のAVGの2回目のアップデートの試みはGoogleに受け入れられましたが、ポリシー違反の可能性が調査されたため、当面Googleはインラインインストールを無効にしました。

終わりの言葉

AVGは何百万人ものChromeユーザーを危険にさらし、問題を解決しなかった適切なパッチを初めて提供することに失敗しました。 インターネットやローカルの脅威からユーザーを保護しようとしている企業にとって、これは非常に問題です。

ウイルス対策ソフトウェアと一緒にインストールされるセキュリティソフトウェア拡張機能がどれほど有益であるか、またはそうでないかを見るのは興味深いでしょう。 ユーザーに使用を提供するよりも害を及ぼすという結果が戻ってきても驚かないでしょう。

Now You :どのウイルス対策ソリューションを使用していますか?